UAC-0050 组织使用新的网络钓鱼策略来分发 Remcos RAT

UAC-0050 组织使用新的网络钓鱼策略来分发 Remcos RAT

名为 UAC-0050 的威胁参与者正在利用网络钓鱼攻击来使用新策略分发 Remcos RAT,以逃避安全软件的检测。

Uptycs 安全研究人员 Karthickkumar Kathiresan 和 Shilpesh Trivedi在周三的一份报告中表示:“该组织选择的武器是 Remcos RAT,这是一种臭名昭著的远程监视和控制恶意软件,一直处于其间谍武器库的最前沿。”

“然而,在最新的操作变化中,UAC-0050 组集成了一种用于进程间通信的管道方法,展示了它们的高级适应性。”

UAC-0050 自 2020 年以来一直活跃,历史上曾通过社交工程活动针对乌克兰和波兰实体,冒充合法组织诱骗收件人打开恶意附件。

网络安全

2023 年 2 月,乌克兰计算机紧急响应小组 (CERT-UA) 将攻击者归咎于旨在传播 Remcos RAT 的网络钓鱼活动。

在过去的几个月中,同一个特洛伊木马已作为至少三个不同网络钓鱼浪潮的一部分进行分发,其中一次此类攻击还导致部署了名为 Meduza Stealer 的信息窃取程序。

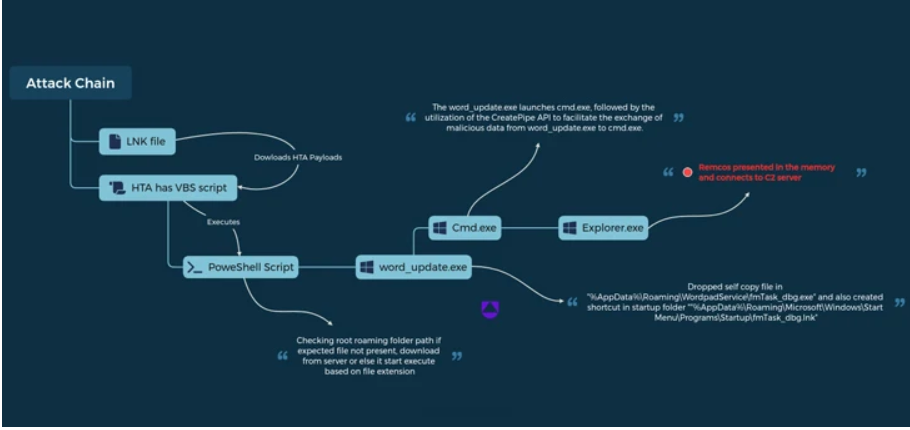

Uptycs 的分析基于其于 2023 年 12 月 21 日发现的 LNK 文件。虽然目前尚不清楚确切的初始访问向量,但它怀疑涉及针对乌克兰军事人员的网络钓鱼电子邮件,这些人员声称在以色列国防军中担任顾问角色(以色列国防军)。

雷姆科斯鼠

有问题的 LNK 文件收集有关目标计算机上安装的防病毒产品的信息,然后使用mshta.exe(用于运行 HTA 文件的 Windows 本机二进制文件)从远程服务器检索并执行名为“6.hta”的 HTML 应用程序。

此步骤为 PowerShell 脚本解压另一个 PowerShell 脚本以从 new-tech-savvy[.]com 域下载名为“word_update.exe”和“ofer.docx”的两个文件铺平了道路。

运行 word_update.exe 会导致其创建名为 fmTask_dbg.exe 的自身副本,并通过在 Windows 启动文件夹中创建新可执行文件的快捷方式来建立持久性。

网络安全

该二进制文件还使用未命名管道来促进自身与新生成的 cmd.exe 子进程之间的数据交换,以便最终解密并启动 Remcos RAT(版本 4.9.2 Pro),该 RAT 能够收集系统数据和来自 Internet Explorer、Mozilla Firefox 和 Google Chrome 等 Web 浏览器的 cookie 和登录信息。

研究人员表示:“利用 Windows 操作系统内的管道为数据传输提供了一个隐蔽的通道,巧妙地逃避端点检测和响应 (EDR) 和防病毒系统的检测。”

“虽然不是全新的,但这项技术标志着该组织战略复杂性的重大飞跃

评论0次